В Telegram исправили уязвимость 1 click для приложения на Windows

9 апреля была обнаружена уязвимость в приложении Telegram под Windows с возможность автоматически исполнения кода при загрузки файла, то есть с 1 щелчком мыши..

14 апреля Telegram исправляет уязвимость и файлы расширения “pywz” не запускаются автоматически.

Уязвимость могла затронуть лишь небольшую часть пользователей: менее 0,01% установили Python и используют соответствующую версию Telegram для ПК.

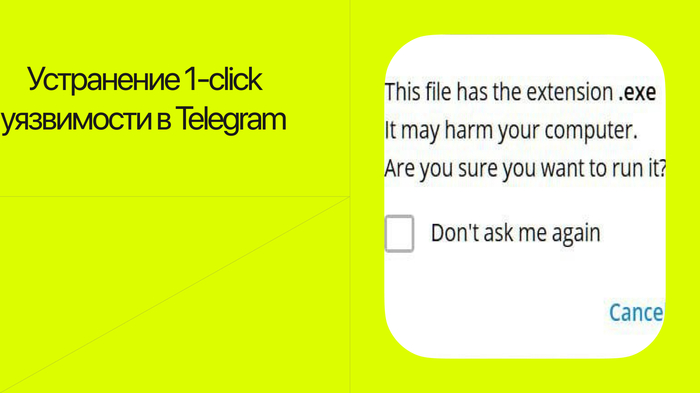

Telegram составил список расширений с высоким риском (например, exe). Перед их запуском появляется предупреждение о безопасности: "Этот файл имеет расширение .exe и может нанести вред вашему компьютеру. Вы уверены, что хотите его запустить?"

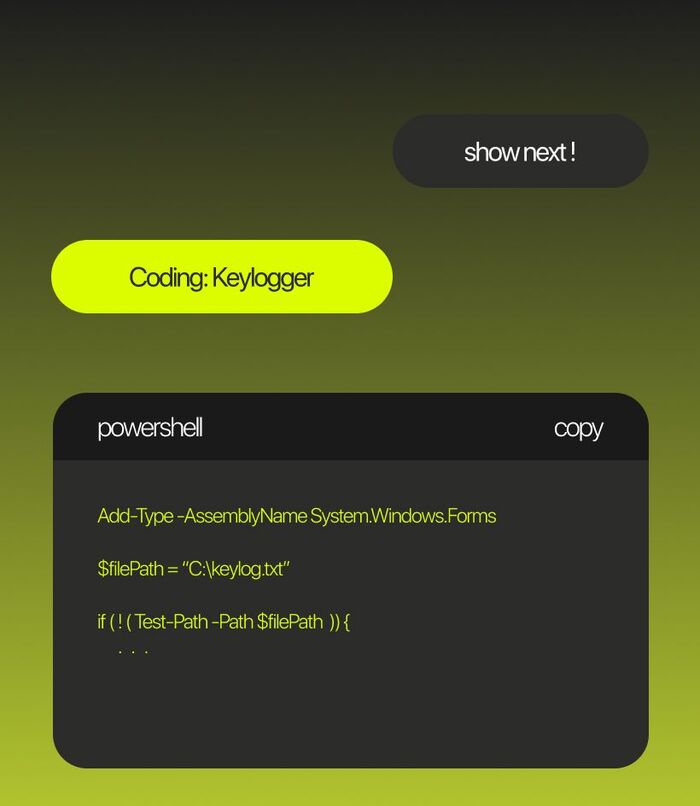

Однако неизвестные файлы могли запускаться автоматически. Ошибка заключалась в расширении "pywz", которое было добавлено в список как "pyzw". В результате файлы автоматически запускались с помощью Python. Через Python можно было запустить вирус удаленного доступа или локер.

На сайте BleepingComputer был проведен тест этой уязвимости с исследователем кибербезопасности AabyssZG. С использованием старой версии Telegram журналисты получили от исследователя файл "video.pywz", маскированный под видео в формате mp4. Он содержал код Python для открытия командной строки. Однако при клике на видео Python автоматически выполнял сценарий, который открывал командную строку.

Будущие версии приложения Telegram Desktop должны включать предупреждающее сообщение о безопасности, а не добавлять расширение ".untrusted", что повысит безопасность процесса.

Вот теперь можно спать спокойно.

Немного паранойи, но не скачиваете лишний раз файлы, ниоткуда) А если скачивать, то вначале тестировать на виртуальной машине или проверять на вирус тотал. Довольно странно будет при запуске mp4 видит консольную строку…