![Сообщество - Life-Hack [Жизнь-Взлом]/Хакинг](https://cs13.pikabu.ru/images/community/1796/1697441646276250849.png)

Life-Hack [Жизнь-Взлом]/Хакинг

Нейронка, которая поможет решать конкретные задачи бесплатно

Например, выучить английский язык.

Работает интуитивно: после запроса godmode задает уточняющие вопросы и исходя из них предлагает четкий план по пунктам.

Главное: это не гугл 2.0, нейронка поможет даже, если вы собрались учить язык по фильмам и сериалам. Наконец-то!

Обложиться нейросетям и сделать свою жизнь проще — тут.

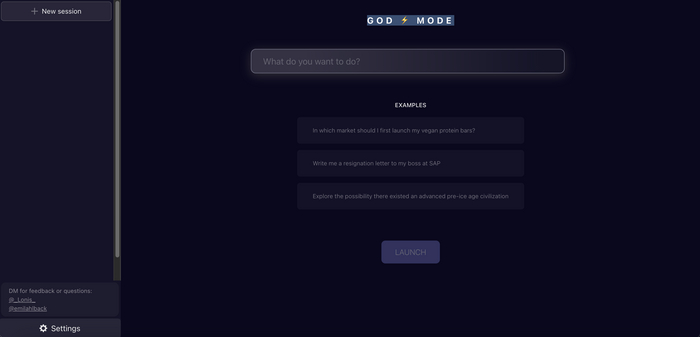

10 популярных техник пентестеров

1. Социальная инженерия - использование методов манипуляции или обмана пользователей для получения доступа к информации или системам.

2. Сканирование уязвимостей - обнаружение уязвимостей в системах или приложениях, которые могут быть использованы для несанкционированного доступа.

3. Эксплойтинг уязвимостей - использование уязвимостей для получения доступа к системам или приложениям.

4. Перехват данных и трафика - сбор трафика сети или перехват информации, передаваемой по сети.

5. Физические взломы - использование физической уязвимости систем, таких как недостаточная защита физического доступа к серверам или злоупотребление доверием.

6. Анализ протоколов - анализ протоколов сетевого взаимодействия, чтобы обнаружить уязвимости и определить слабые места.

7. Расширение привилегий - получение дополнительных привилегий, которые могут использоваться для выполнения вредоносных действий.

8. Реверс-инжиниринг - анализ кода приложений или систем, чтобы определить слабые места или способы обхода механизмов защиты.

9. Взлом беспроводных сетей - получение доступа к беспроводным сетям, которые не защищены или защищены недостаточно.

10. Внедрение вредоносных программ - использование вредоносных программ для получения доступа к системам или приложениям, а также для уничтожения данных или нарушения работы систем.

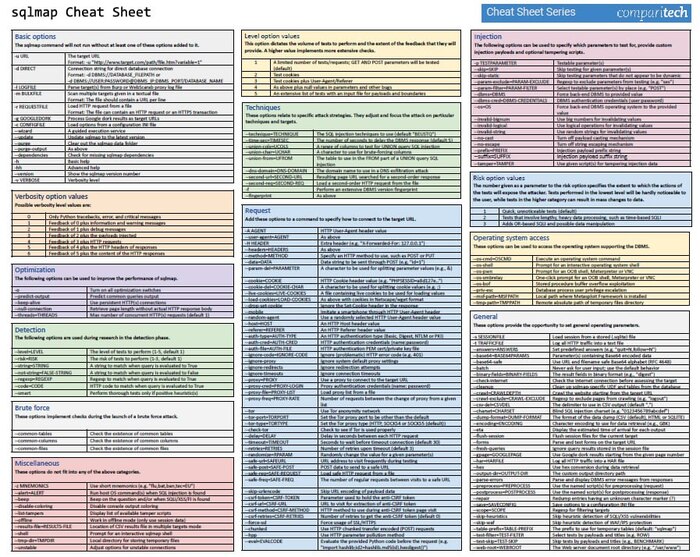

Нейронки для всех задач. Сохраняйте себе и экономьте кучу времени

Создание текстов

Gerwin — генератор текста: сценарии, блоги, даже описания товаров.

Turbo Text — создает оптимизированные тексты для сайтов, блогов и соцсетей.

ReText — ИИ-рейрайтер русскоязычных текстов.

ChatGPT Writer — пишет ответы на письма за вас.

Quillbot Paraphraser — перепишет текст в нужном стиле.

smodin.io — создает качественные тексты по заголовку.

Frase — генераторы текстов, названий, описаний, слоганов.

Story Path — тулза подскажет писателю, как развить сюжет дальше.

NovelAI — нагенерирует литературу в разных жанрах и сеттингах.

Обработка фото

Let’s Enhance — повысит разрешение, четкость и цветность фото.

Colorize — раскрасит чёрно-белые фотографии.

Crea8tiveAI Photo Refiner — улучшит качество фоток в 16 раз.

Fotor — повысит разрешение, чёткость и цветность.

Neural Love — повысит разрешение фоток до 4К.

Benzin — удалит фон с фотки.

Visual ChatGPT — отредактирует изображения через чат.

Remini — приложение, которое улучшит качество старых или размытых фото с помощью ИИ. Для Android тут.

Работа со звуком

Resemble AI — клонирует голос человека.

Audo — почистит запись от шумов и добавит им студийного качества.

AIVA — ИИ сочинит эмоциональную музыку по вашему запросу.

Zvukogram — озвучит текст на разных языках любым из 49 голосов.

NaturalReaders — загружайте текст и сервис озвучит его на 16 языках, включая русский.

Spleeter — умеет разделять аудио на отдельные дорожки.

Mubert — генерит музыку из текстового запроса.

Создание сайтов

html.to.design — превращает сайт в дизайн для Figma.

Piggy Magic — создаёт сайты в пару кликов.

uKit AI — создает или же редизайнит сайты, анализируя их содержание и целевую аудиторию.

Fronty — конвертирует картинки и наброски в HTML CSS.

Indigo.Design — конвертер дизайнов в код.

AI Website Builder — конструктов сайтов на основе ИИ.

Кодинг

AI Code Translator — переведёт ваш код с одного языка на другой.

Code Snippets AI GPT-4 — генерит код, исправляет ошибки, объясняет и пишет документацию.

Codeium — напишет код и сам потестит. Работает с кучей редакторов.

Explain an error — кидайте ошибку сюда и ИИ объяснит, из-за чего она возникла.

Aidev.codes — генератор кода для веб-страниц на основе ChatGPT.

Спасение от рутины

Otter — запишет ваши рабочие созвоны в текст.

ChatGPT Writer — пишет ответы на письма за вас, есть русский.

IntelliMail — тоже генерит имейлы за вас.

Arcwise AI — нейронка облегчит ваши мучения в Google Таблицах

Barely AI — ускорит возню с доками.

GPT for Slides — нагенерит слайды в Google Презентациях.

Инструменты хакеров. Windows утилиты

Bloodhound - Graphical Active Directory trust relationship explorer.

Commando VM - Automated installation of over 140 Windows software packages for penetration testing and red teaming.

Covenant - ASP.NET Core application that serves as a collaborative command and control platform for red teamers.

ctftool - Interactive Collaborative Translation Framework (CTF) exploration tool capable of launching cross-session edit session attacks.

DeathStar - Python script that uses Empire's RESTful API to automate gaining Domain Admin rights in Active Directory environments.

Empire - Pure PowerShell post-exploitation agent.

Fibratus - Tool for exploration and tracing of the Windows kernel.

Inveigh - Windows PowerShell ADIDNS/LLMNR/mDNS/NBNS spoofer/machine-in-the-middle tool.

LaZagne - Credentials recovery project.

MailSniper - Modular tool for searching through email in a Microsoft Exchange environment, gathering the Global Address List from Outlook Web Access (OWA) and Exchange Web Services (EWS), and more.

PowerSploit - PowerShell Post-Exploitation Framework.

RID_ENUM - Python script that can enumerate all users from a Windows Domain Controller and crack those user's passwords using brute-force.

Responder - Link-Local Multicast Name Resolution (LLMNR), NBT-NS, and mDNS poisoner.

Rubeus - Toolset for raw Kerberos interaction and abuses.

Ruler - Abuses client-side Outlook features to gain a remote shell on a Microsoft Exchange server.

SCOMDecrypt - Retrieve and decrypt RunAs credentials stored within Microsoft System Center Operations Manager (SCOM) databases.

Sysinternals Suite - The Sysinternals Troubleshooting Utilities.

Windows Credentials Editor - Inspect logon sessions and add, change, list, and delete associated credentials, including Kerberos tickets.

Windows Exploit Suggester - Detects potential missing patches on the target.

mimikatz - Credentials extraction tool for Windows operating system.

redsnarf - Post-exploitation tool for retrieving password hashes and credentials from Windows workstations, servers, and domain controllers.

wePWNise - Generates architecture independent VBA code to be used in Office documents or templates and automates bypassing application control and exploit mitigation software.

WinPwn - Internal penetration test script to perform local and domain reconnaissance, privilege escalation and exploitation.

Что надо успеть за выходные

Выспаться, провести генеральную уборку, посмотреть все новые сериалы и позаниматься спортом. Потом расстроиться, что время прошло зря. Есть альтернатива: сесть за руль и махнуть в путешествие. Как минимум, его вы всегда будете вспоминать с улыбкой. Собрали несколько нестандартных маршрутов.

Виды информационной безопасности

В наше время информационная безопасность стала одной из наиболее актуальных тем. С каждым днем количество информации, которая хранится в сети, растет, и это приводит к увеличению угроз безопасности. В данной статье мы рассмотрим основные виды информационной безопасности, чтобы помочь вам лучше понять, как обезопасить свои данные.

Физическая безопасность

Физическая безопасность – это один из основных видов информационной безопасности. Она связана с защитой технических средств, на которых хранится информация, от различных видов атак. К таким средствам относятся серверы, компьютеры, носители информации и т.д.

Основной задачей физической безопасности является защита этих средств от кражи, вандализма и других форм физического насилия. Для достижения этой цели могут использоваться различные методы, например, установка видеонаблюдения, биометрическая идентификация, ограниченный доступ к помещениям и т.д.

- Конфиденциальность

Конфиденциальность – это второй основной вид информационной безопасности. Она направлена на защиту конфиденциальной информации от несанкционированного доступа. К такой информации относятся, например, банковские данные, медицинские записи, данные о клиентах и т.д.

Одним из методов защиты конфиденциальности является шифрование информации. Другой метод – контроль доступа, который может быть реализован с помощью различных методов аутентификации, например, логинов и паролей, биометрической идентификации и т.д.

- Интегритет

Интегритет – это вид информационной безопасности, который направлен на сохранение целостности информации. Цель данного вида безопасности – защита от несанкционированного изменения, удаления или повреждения информации.

Одним из методов защиты интегритета является контроль целостности данных. Другим методом является использование различных форм хэширования и подписывания, которые позволяют проверять, не были ли данные изменены.

- Доступность

Доступность – это вид информационной безопасности, который направлен на обеспечение доступности информации. Это важный аспект информационной безопасности, так как от него зависит работоспособность системы и возможность ее использования.

Для обеспечения доступности информации могут использоваться различные методы, например, резервное копирование данных, дублирование систем, сетевые механизмы балансировки нагрузки и т.д.

- Аутентификация и авторизация

Аутентификация и авторизация – это вид информационной безопасности, который связан с идентификацией пользователей и контролем их прав доступа. Аутентификация позволяет установить личность пользователя, а авторизация – определить, какие действия он может совершать.

Для обеспечения аутентификации и авторизации могут использоваться различные методы, например, логины и пароли, биометрическая идентификация, смарт-карты и т.д.

- Защита от вредоносного ПО

Защита от вредоносного ПО – это важный аспект информационной безопасности, который направлен на защиту компьютерных систем от различных видов вирусов, троянов, червей и других вредоносных программ.

Для обеспечения защиты от вредоносного ПО могут использоваться различные методы, например, антивирусные программы, брандмауэры, системы обнаружения вторжений и т.д.

- Социальная инженерия

Социальная инженерия – это вид информационной безопасности, который связан с использованием социальных навыков и техник для получения несанкционированного доступа к информации. Например, атакующий может попытаться убедить пользователя предоставить ему доступ к конфиденциальной информации, используя методы манипуляции и обмана.

Для защиты от социальной инженерии необходимо проводить обучение пользователей, которое поможет им понимать риски и уметь распознавать попытки мошенничества. Подписывайся на наш телеграм канал, в котором ты можешь повысить свои знания и навыки ИБ.

В заключение, информационная безопасность – это сложный и многогранный процесс, который требует комплексного подхода и использования различных методов и технологий. Защита информации – это постоянный процесс, который требует внимания и усилий, но оно того стоит, так как от этого зависит безопасность как отдельных пользователей, так и всего сообщества в целом. Надеемся, что данная статья помогла вам лучше понять, какие виды информационной безопасности существуют и как они работают.

Надеемся, что данная статья поможет вам стать более осведомленными в вопросах информационной безопасности и поможет вам защитить ваши данные и информацию.